hann-blume

Windows Server 2012 - AD(Active Drectory)/Domain 본문

우리가 윈도우서버를 다루기전에 몇가지 작업을 해야한다.

이 작업은 Server128, 129 두 서버 모두 동일하게 작업한다.

서버관리자가 부팅할 때 마다 매번

자동으로 뜨면 불편하기 때문에

우측상단 '관리' - 서버관리자 속성 - 자동시작안함 체크

창 닫고

sysdm.cpl

컴퓨터 이름 변경 - 변경 - Server128/Server129 - 확인 - 나중에 다시 시작

ncpa.cpl

- IPv6 체크해제 -> IPv4 - 예 - 닫기

192.168.131.128

255.255.255.0

192.168.131.2

168.126.63.1

inetcpl.cpl

아래쪽 종료할 때 검색기록 삭제 체크 - 삭제버튼 - 가장 위에꺼 빼고 전부 체크

적용 - 확인

핑퐁 통신을 위해

control

- 시스템 및 보안 - windows 방화벽 - 고급설정 -

인바운드 규칙 - 파일 및 프린터 공유 (에코 요청 ICMPv4-In) - 우클릭 - 규칙사용

다시 제어판 - 하드웨어 - 전원설정변경 - 고성능 체크 - 설정변경 - 디스플레이 끄기 해당없음

다시 제어판 - 화면배색 - 폴더옵션 - 보기탭 - 알려진 파일 형식의 파일 확장명 숨기기 체크해제

Win_128 탭 우클릭 - install Vmware Tools

푸른창이나오면 클릭후 exe 파일을 더블클릭하면 설치가 진행된다.

설치는 전부 다음다음다음으로 넘기면된다.

혹시 위와같은 창이 나타나지 않아도 괜찮다.

파일탐색기를 클릭 후 마찬가지로 더블클릭으로 실행시켜주면된다.

설치후 재부팅 - 종료후 - 스냅샷 - 스냅샷이름 WorkGroup

지금까지의 작업을 129도 마찬가지로 똑같이 진행해준다.

물론 IP와 이름은 129에 맞게 해준다.

128과 129 모두 설정이 완료 되었으면

서버 128 과 129 모두에서 서로 통신이 되는지 확인하기 위해 핑통신을 해보자

양쪽의 cmd - ping 192.168.131.129

cmd - ping 192.168.131.128 진행

여기까지하고 재부팅을 진행한다.

자 그러면 우리가 리눅스 서버도 있는데

왜 윈도우 서버를 사용할까?

Windows Server or Linux Server

윈서버를 쓰는 가장 큰 이유는

도메인환경을 위해 사용한다고 봐도 무방하다.

기업규모가 크면 각각의 클라이언트 pc 여러대를 동시에 관리하기가 힘든데,

그 pc들을 전부 묶어서 도메인환경을 구축한다.

Windows Server 의 전용 서비스인 AD(Active Drectory) 를 사용 하면

서버관리자가 모든 클라이언트 pc를 쉽게 컨트롤이 가능하다. 즉 '그룹정책'을 말한다.

AD를 사용하면 중앙 집중 관리가 가능하게 되는데,

물론 모든면에서의 컨트롤이 가능한건아니지만 각각에 강제하고자하는

규칙성을 부여하여 정책적으로 차단을 할 수 있다.

----------------------------------------------------

Domain란

네트워크 관리를 위한 논리적인 단위로,

조직의 자원을 중앙에서 효율적으로 관리하기 위한 것이다.

도메인 사용자와 로컬사용자

이 둘은 확연히 다르다.

로컬 사용자는 그 PC를 마음대로 다룰수 있다

모든 권한이 그 PC 소유자에게 있기 때문이다.

그래서 개인 PC를 도메인에 가입시키지도 않으며, 시킬필요도 없다.

반대로 도메인 사용자는 100% 지배를 받는다.

소속된 도메인에 무조건 지배를 받는다.

둘은 섞이지 않으므로 어느게 더 높다라고 하지 않는다.

우리가 그 도메인 환경. 즉, AD를 구성해보자

Server128에서 작업한다.

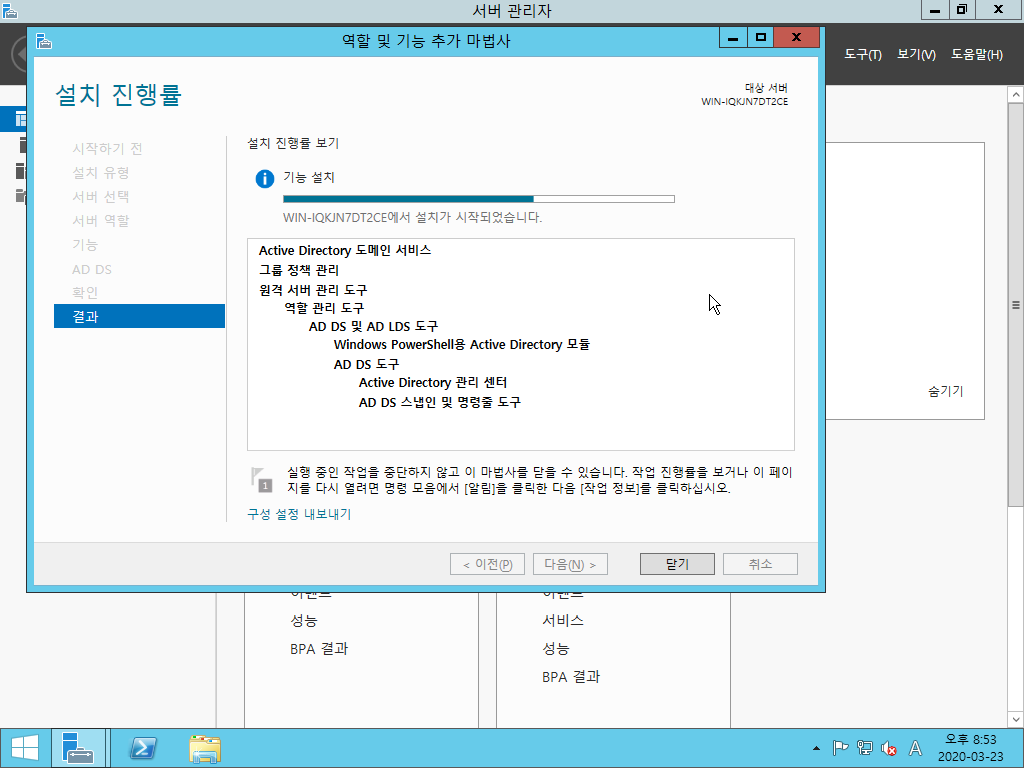

서버관리자 - 관리 탭 - 역할 및 기능 추가

다음 - 다음 - 다음 - Active Directory 도메인 서비스

- 기능추가 - 다음 - 다음 - 다음 - 설치 - 닫기

설치가 완료되고 닫기를 누르면

우측상단에 깃발에 노란 느낌표가 보인다.

클릭 - 이 서버를 도메인 컨트롤러로 승격

Server128이 DC의 역할을 수행할 것이기 때문이다. 클릭

배포작업 선택에서 3가지가 보인다.

우선 포리스트에 대해 이해하자

포리스트는 도메인보다 더 큰 개념이다.

기업은 본사 도메인, 지사 도메인으로 구성되어 있는데

이 모든 도메인을 포함하는 단위이다.

우리는 아직 포리스트도, 도메인도 없으므로

'새 포리스트를 추가합니다' 클릭

- 루트 도메인 이름 : hann.cloud

이 루트 도메인은 포리스트가 만들어지면서 자동적으로 만들어지는 도메인이며,

최상위 도메인이다. 포리스트의 이름도 같은 이름으로 만들어진다.

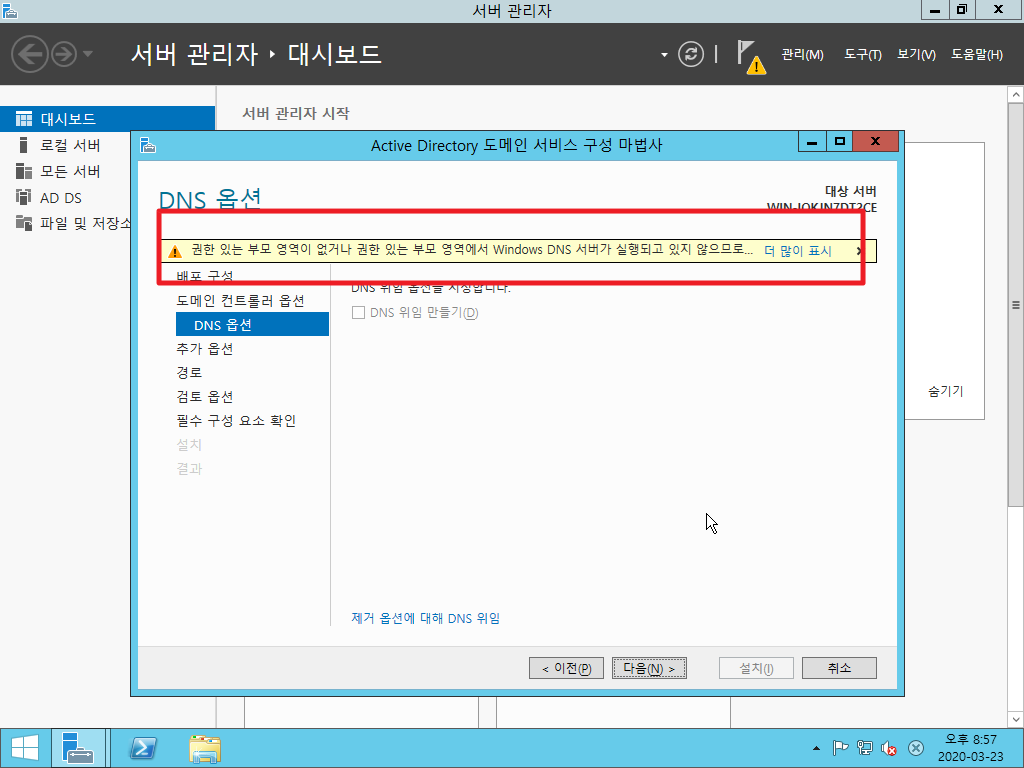

- 다음 - 암호=P@ssw0rd - 다음

경고 메세지가 나오지만 무시하고 - 다음

NetBIOS이름 = 도메인 대표이름(루트 도메인 이름이 hann.cloud 인데 부를 때 마다

hann.cloud 라고 풀네임으로 부르기 힘들므로 가장 앞쪽의 이름이 대표이름이 된다.

후에 자식 도메인의 이름은 xx.hann.cloud 의 형식으로 만들어지는데

자식 도메인도 xx가 대표이름으로 사용될 것이다.)

- 다음 - 다음 - 다음 - 설치 - '로그오프하려고 합니다'

닫기 (재부팅)

로그인창을 보면 - Administrator이였던 것이 HANN\Administrator라고 바뀌어 있다.

여기서 개념을 잘 이해해야하는데,

로그인을 할때 Administrator라고만 입력하면 SAM파일을 참조해서 로그인 하게 된다. 즉, 로컬 계정.

반대로 HANN\Administrator로 로그인하면 NTDS.dit파일을 참조해서 로그인 하게 된다. 즉, 도메인 계정.

DC로 구성된 Server129는 SAM 로그인이 자동적으로 비활성화 된다.

그리고 여기서 HANN\Administrator는 도메인 관리자 계정이 된다.

사용자 전환을 하고,

Server128\Administrator로 로그인하면 '다시 시도하세요' 라는 문구가 나오는데,

Server128는 도메인에 포함되어 있지않은 로컬 계정이므로 SAM파일을 참조하게되고,

DC로 구성되어있기 때문에 로컬계정의 로그인이 불가하기 때문이다.

윈도우키 - 관리도구 - DNS관리자 - 정방향조회 - hann.cloud 로 자동으로 DNS가 만들어진 것 확인

cmd - sysdm.cpl - 컴퓨터이름도 자동으로 Server128.hann.cloud 로 변경되어있다.

지금부터는 windows7인

Client 200에서 작업한다.

cmd - ping 192.168.131.128 로 통신이 되는지 확인.

sysdm.cpl - 변경

일반 작업그룹인 WORKGRUP이 아닌 도메인의 멤버로 가입해야하므로

도메인 클릭 - 가입하고자하는 도메인 입력 : hann.cloud

그리고 컴퓨터이름도 Client 로 바꿔준다.

이때 이런 오류문구가 나타난다.

ncpa.cpl - IPv4에서보면 DNS가 KT의 도메인으로 되어있다.

이럴 경우

KT의 도메인 서버에가서 hann.cloud를 검색하게 된다,

따라서 192.168.131.128로 바꿔준다.

DC의 관리자계정과 암호를 입력한다

hann\administrator

P@ssw0rd

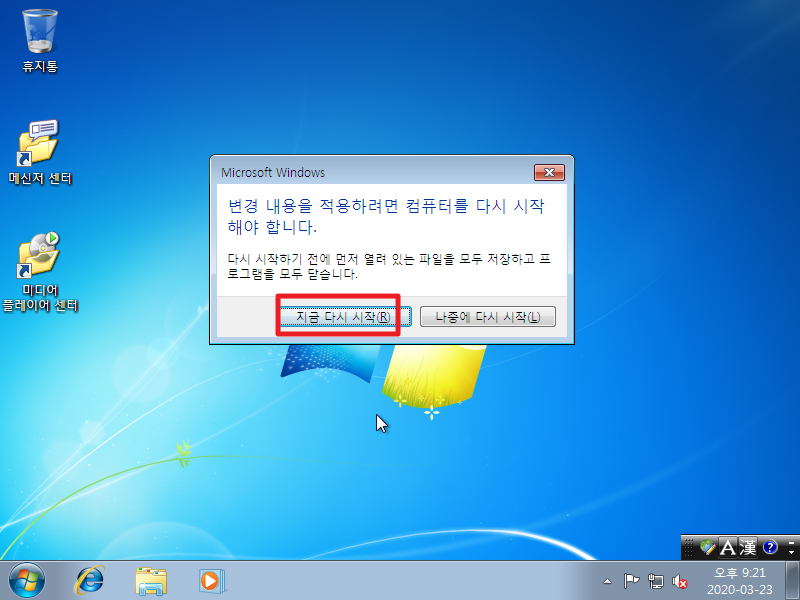

확인 - 도메인시작 - 지금 다시시작

그러면 로그인 화면이

CLIENT\Administrator로 바뀌게 되는데

CLIENT\Administrator는 SAM파일을 참조하는 로컬 로그인이다.

즉, 기존의 계정으로 로그인하는 것과 같다.

엔터를 누르면 로그인 된다.

(컴퓨터의 암호를 설정했다면 그 암호를 입력하면 된다. 여기선 암호가 없어서 엔터.)

사용자전환 - 다른 사용자

hann\administrator

P@ssw0rd

로그인.

현재 hann\administrator로 로그인을 했으므로 도메인의 관리자로 로그인한 것이다.

DC를 구성하면 SAM 파일이 비활성화되면서 로컬계정의 로그인이 안되지만

클라이언트 pc는 도메인에 가입시켜도 SAM파일이 비활성화가 되지 않는다.

따라서 도메인에 가입된 멤버(클라이언트) pc에서는 로컬로그인과 도메인로그인 모두 가능하다.

결과적으로 기존의 계정이였던 client로 로그인 하는것이 CLIENT\Administrator로 이름만 바뀐 것이다.

로그오프

다시 Server128로 와서 작업한다.

DC에서 새로운 사용자를 만들어보자.

윈도우키 - 관리도구 - Active Directory 사용자 및 컴퓨터 - hann.cloud - 우클릭 - 새로만들기 - 사용자

성,전체이름,사용자로그온이름,아래칸 4개를 s1 -> s1사용자를 만든다. - 다음 - 암호:P@ssw0rd

-'반드시 암호를 변경해야함' 체크해제 - 다음 - 마침 - 생성확인

현재 DC에서 새로운 도메인 사용자(s1)를 만든 것이다.

이 정보는 NTDS.dit에 저장된다.

따라서 이 s1은 NTDS.dit에 포함되어 있으므로 DC에서 인증이된 계정으로

도메인에 가입된 pc에서 로그인이 가능하다.

다시 윈도우 7인 Client 200으로 와서 작업한다.

사용자전환

hann\s1

P@ssw0rd

로그인이 잘 된다.

sysdm.cpl 로 확인 해보면 도메인 이름이 바뀌어있다.

혹시 작업중 부팅을 하면

이러한 창이 뜨는데 그냥 취소를 눌러주면된다.

VMWare Tools와 호환이 잘 안맞아서 발생하는 일인데

어쩔수없다...그냥 부팅 때 뜰 때마다 취소를 눌러주자.

안뜬다면 다행이다.

실제로 기업에선 개인이 각자 자신의 계정을 만드는 것이 아닌

DC(관리자)가 일괄적으로 만들어주게 되고,

직원에게 로컬계정은 알려주지않고 도메인계정만 알려준다.

보안상 문제가 될 수 있기 때문에 알려주지 않으며,

필요한 경우에 관리자가 직접 로컬계정으로 로그인을

시켜주고 작업을 하게 한다.

다시 Server128로 오자

테스트 계정이였던 s1 계정 삭제

윈도우키 - 관리도구 - DNS - 정방향 조회 영역 - hann.cloud - Client가 A로 IP까지 자동 등록된 것을

알 수 있다. 즉, 도메인에 멤버로 가입되면 자동으로 DNS에 포함되게 된다.

여기까지하고 AD 이름으로 스냅샷을 저장하자

이번에는 Server129에서 작업을 해보자

자식 도메인을 생성하고,

128과 마찬가지로 DC로 구성할 것이다.

cmd - ncpa.cpl - IPv4에서 DNS를 192.168.131.128 로 변경

관리 탭 - 역할 및 기능 추가 - Active Directory 설치

서버관리자 - 깃발 - 도메인 컨트롤러로 승격

기존의 포리스트와 도메인이 존재하고 새로운 도메인을 추가하는 것이므로

두번재 '기존 포리스트에 새 도메인을 추가합니다' 클릭

유형은 자식도메인

부모 도메인 이름은 hann.cloud

새 도메인 이름은 eu - 변경 -

hann\administrator

P@ssw0rd

다음

GC(글로벌 카탈로그)는

자원에대한 공유를 하는 설정인데 체크를 해제하면

로그인 속도, 상위 도메인에 정보를 요청할 때의 속도가 느려질 수 있다.

그대로 냅두자

P@ssw0rd

P@ssw0rd

다음

다음 - 다음 - 다음 - 설치 - 마침 - 재부팅

Server129\administrator(로컬 로그인)

마찬가지로 DC로 구성했기 때문에 로컬계정은 로그인이 불가능하다.

이번에는1

EU\administrator(도메인 로그인(DC로 구성했기 때문에 도메인 계정이다.))

로그인이 된다.

이번에는2

부모 도메인에 있는 관리자 계정(도메인 로그인)

HANN\administrator

마찬가지로 로그인이 된다.

이번엔3

최상위 도메인인 Server128에서

자식 도메인의 도메인 계정으로 로그인해보자

EU\administrator

로그인이 안된다.

최상위 도메인은 최상위 도메인 계정만 로그인이 가능하다.

AD2 이름으로 스냅샷을 저장하자.

도메인 제거 작업

-----자식도메인 제거-----

Server129에 EU\administrator 로 로그인 후

서버관리자 - 관리탭 - 역할 및 기능 제거 - 다음 - 다음

체크되어있는 것은 제거하겠다는 것이 아닌 현재 설치되어있다는 것이다.

제거하기위해서는 체크를 해제해야한다.

Active Directory는 제거하려하면 오류 창이 뜬다.

이 오류를 먼저 해결해 주어야 제거가 가능하다.

맨아래 '이 도메인 컨트롤러 수준 내리기' 클릭

'이 도메인 컨트롤러 강제 제거' 체크 - 다음 - '제거 진행' 체크 - 다음

이러면 새 관리자 암호 라며, 암호를 입력하라고 하는데

우리가 DC로 구성하면서 SAM이 비활성화 되었다.

그래서 다시 SAM을 활성화 시키고 관리자 계정의 암호를

다시 새로 입력해주는 것이다.

P@ssw0rd

P@ssw0rd

다음

수준 내리기 - 재부팅

그럼 앞에 수식이 사라지고 Administrator 라고 다시 돌아와 있다.

로그인하자 - P@ssw0rd

다시 서버관리자 - 관리탭 - 역할 및 기능 제거 - 다음 - 다음 - 체크 둘다 해제(이번에는 잘 해제가 된다)

다음 - 다음 - 다음 - 제거 - 닫기

다시 - 관리탭 - 역할 및 기능 제거 - 다음 - 다음으로 확인해보면 잘 제거된 것 확인이 가능하다

하지만

sysdm.cpl을 해보면 아직도 컴퓨터이름이 돌아오지 않았다.

변경 - 자세히 - 지우고 확인 - 바뀐것 확인 - 확인 - 재부팅

sysdm.cpl 확인해보면 정상적으로 돌아와 있다.

-----멤버 탈퇴-----

Client(200)

client\administrator

엔터

로그인.

sysdm.cpl - 변경 - 작업그룹으로 변경 - WORKGROUP - 자세히 - 지우고 - 확인 - 확인

그러면 도메인의 계정과 암호를 물어보는데

이유는 도메인에서의 탈퇴도 허가가 있어야 가능하기 때문이다

hann\administrator

P@ssw0ord

재부팅

암호설정을 안해놨었기 때문에 로그인 화면이 안나온다.

-----부모도메인 제거-----

HANN\administrator

P@ssw0rd 로그인

자식도메인 제거와 똑같이 진행한다.

여기까지 AD(Active Drectory)/Domain 에 대한 설명이 끝났다,

'Windows Server 2012' 카테고리의 다른 글

| Windows Server 2012 - GPO(Group Policy Object) (0) | 2020.03.27 |

|---|---|

| Windows Server 2012 - NTFS/DFS (0) | 2020.03.26 |

| Windows Server 2012 - 개체 관리2 (0) | 2020.03.24 |

| Windows Server 2012 - 개체 관리1 (0) | 2020.03.24 |

| Windows Server install (Windows Server 2012) (0) | 2020.03.23 |