hann-blume

Windows Server 2012 - 개체 관리2 본문

[ Group ]

구성원, 소속 그룹

그룹은 중첩이 가능(nesting)

사용자, 컴퓨터의 연락처의 집합, 권한(permission) 부여의 대상

다른 그룹의 구성원(memberof)이 될 수 있으며

다른 그룹을 구성원으로(members) 받아들일 수 있다.

[ 그룹의 범위 (scope) ]

1. Domain Local

자기 도메인 내에서만 존재하는 그룹

구성원(members) : 사용자 계정(본인 도메인, 트러스트된 도메인)

소속 그룹(memberof) : 같은 도메인의 다른 DL 그룹

> 리소스 권한을 부여하는 용도로 사용

> 자기 도메인의 사용자, 다른 도메인의 사용자,

글로벌 그룹을 받아들이는 역할

2. Global

다른 도메인으로 갈 수 있는 그룹(자기 도메인과 트러스트된 도메인에서 조회 가능)

> 하지만, 다른 도메인에 있는 글로벌 그룹안으로는 이동 할 수 없다.

구성원(members) : 같은 도메인의 사용자 계정, 같은 도메인의 글로벌 그룹

소속 그룹(memberof) : DL그룹, Universal 그룹

> 자기 도메인에 있는 사용자들을 모으는 역할

> 모여진 사용자들을 자신의 도메인 또는 다른 도메인으로 데려가는 역할

다중 도메인 환경 - AGDLP 전략. Account Global Domain Local Permission

단일 도메인 환경 - Global 그룹 사용(Default)

3. Universal -> 잘 안쓴다.

구성원(members) : 계정, 글로벌 그룹, Universal 그룹, (트러스트된 도메인)

소속 그룹(memberof) : DL 그룹, Universal 그룹

장점 : 사용자의 로그온 향상

단점 : 복제 트래픽 증가, 보안 문제 야기

Domain Local > Universal > Global[ Group ]

구성원, 소속 그룹

그룹은 중첩이 가능(nesting)

사용자, 컴퓨터의 연락처의 집합, 권한(permission) 부여의 대상

다른 그룹의 구성원(memberof)이 될 수 있으며

다른 그룹을 구성원으로(members) 받아들일 수 있다.

크기

Domain Local > Universal > Global

[ 그룹 전략 ] : Account | Group | Permission

1. 단일 도메인 환경 : AGP or ADLP

2. 다중 도메인 환경 : AGLP (MS 권장)

==Server128에서 작업

OU생성 'eduteam'

사용자 두개 생성 'AGP', 'AGDLP' - 암호설정

암호변경 체크해제

그룹 만들기

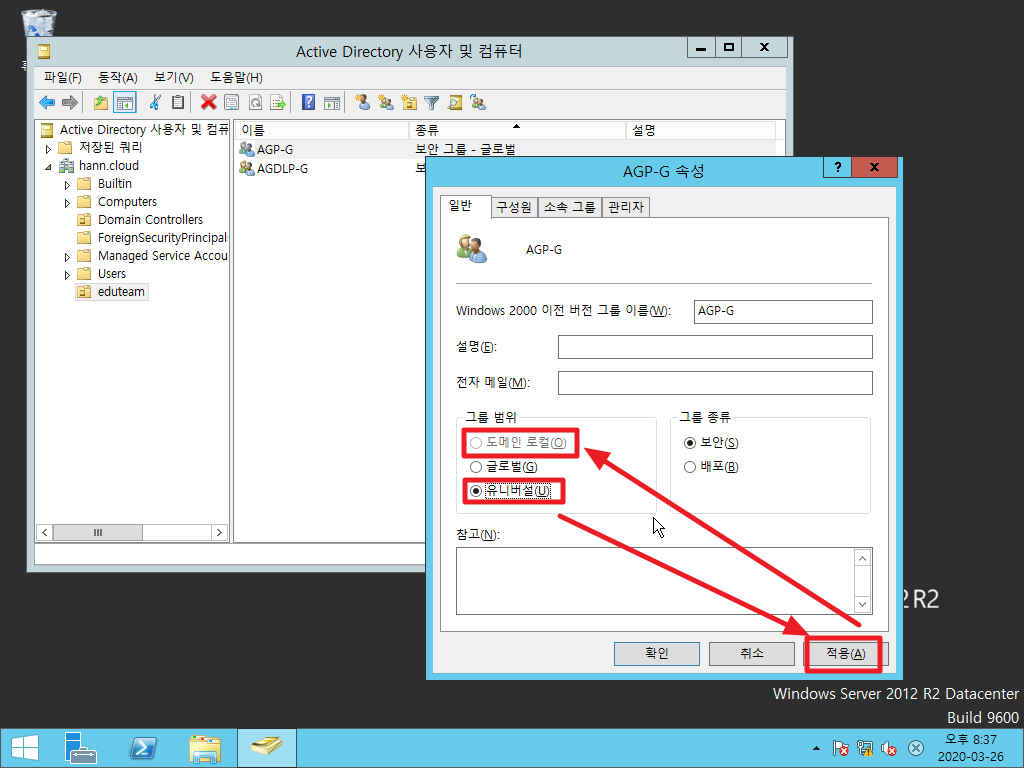

eduteam에서 새로만들기 - 그룹 - 이름: AGP-G, AGDLP-G - 그룹범위: 글로벌

- AGDLP-G 그룹범위: 도메인 로컬

AGP-G 더블클릭

그룹 범위 - 글로벌에서 DL로 가려면 선택이 불가.

하지만 유니버셜으로 바꾸면 선택 활성화가 가능하다.

즉 한단계씩 올라가야한다.

구성원 탭 - 추가 - AGP - 이름확인 - 확인 - 확인

AGP계정 더블클릭 - 소속그룹 - 그룹소속 확인 (Domain Users는 계정 생성시 자동 포함되는 기본 그룹이다.)

AGDLP-G 더블클릭

구성원 AGDLP 추가 - 적용

AGDLP-DL 더블클릭

그룹에 그룹을 집어넣는다.

구성원 - AGDLP-G 추가 - 적용

AGDLP더블클릭 - 소속그룹 탭 확인.

C드라이브 - 폴더 생성 - AGP,AGDLP

AGP 우클릭 속성 - 공유 탭 - 고급공유 - 체크 - 권한 - Everyone 삭제 - 추가 - AGP-G 추가 - 변경권한 체크

AGDLP 우클릭 속성 - 공유 탭 - 고급공유 - 체크 - 권한 - Everyone 삭제 - 추가 - AGDLP-G 추가 - 변경권한 체크

==Client 200에서 작업

사용자 전환

로그인

hann\AGP

P@ssw0rd

로그인 잘되야한다.

실행창 - \\192.168.131.128 - 접속

agp 폴더 - 잘 들어가지고, 파일생성 되는 것 확인

agdlp 폴더 - 안들어가진다. AGDLP에 포함된 사용자들만 가능하게 해놨기 때문.

다시 로그오프 - 사용자 전환

hann\agdlp

P@ssw0rd

다시 시도해보면 agdlp 폴더 잘 들어가지고, 반대로 agp폴더는 접근이 안된다.

따라서 그룹을 부여하고 그에 따라 권한을 부여해서 관리할 수 있다.

==Server128

eduteam에 만들어준것 전부 삭제

s1 계정을 만들어준다.

dsadd ou ou=eduteam,dc=hann,dc=cloud

dsadd user cn=s1,ou=eduteam,dc=hann,dc=cloud -upn s1@hann.cloud -pwd P@ssw0rd -mustchpwd yes

여기서 -mustchpwd yes 는 '다음번 로그인시 반드시 패스워드 변경' 옵션을 사용하겠다는 옵션이다.

-eduadmins 그룹 생성

sam이름 : edu-admins

위치 : eduteam 아래

설명 : 교육팀관리자

그룹범위 : 글로벌

-ouadmins 그룹 생성

sam이름 : ou-admins

위치 : hann.cloud 아래

설명 : 전체관리자

그룹범위 : 도메인 로컬

hann.cloud

└eduteam (OU)

└eduadmins (그룹)

└s1 (계정)

└ouadmins (그룹)

-scope는 그룹범위를 지정하는 옵션인데 글로벌로 만들때는 안써도 된다. 기본값이 글로벌이기 때문에.

l은 DL, G는 글로벌, U는 유니버셜

dsadd group cn=eduadmins,ou=eduteam,dc=hann,dc=cloud -samid edu-admins -desc 교육팀관리자

dsadd group cn=ouadmins,dc=hann,dc=cloud -samid ou-admins -desc 전체관리자 -scope l

그룹에 구성원 추가 방법

1. dsmod group cd=eduadmins,ou=eduteam,dc=hann,dc=cloud -addmbr cn=s1,ou=eduteam,dc=hann,dc=cloud

2. dsquery group -name eduadmins | dsmod group -addmbr cn=s1,ou=eduteam,dc=hann,dc=cloud

3. dsquery user -name s1 | dsmod group cn=eduadmins,ou=eduteam,dc=hann,dc=cloud -addmbr

그룹에 구성원 확인

dsquery group -name eduadmins | dsget group -members

사용자 소속그룹 확인

dsquery user -name s1 | dsget user -memberof

그룹에 구성원(그룹) 추가 - (ouadmins그룹 의 구성원으로 eduadmins그룹을 추가)

dsquery group -name eduadmins | dsmod group cn=ouadmins,dc=hann,dc=cloud -addmbr

그룹의 소속그룹 확인

dsquery group -name eduadmins | dsget group -memberof

구성원 제거 ( 그룹, 사용자 )

dsquery group -name eduadmins | dsmod group cn=ouadmins,dc=hann,dc=cloud -rmmbr

dsquery user -name s1 | dsmod group cn=eduadmins,ou=eduteam,dc=hann,dc=cloud -rmmbr

계정 삭제, 그룹삭제, OU삭제

dsquery group -name eduadmins | dsrm -noprompt

dsquery group -name ouadmins | dsrm -noprompt

dsquery user -name s1 | dsrm -noprompt

dsquery ou -name eduteam | dsrm -noprompt

<실습-정답>

<권한위임 작업>

engineering ou에 우클릭 - 제어위임 - 다음 - 추가 - EnMaster - 이름확인 - 확인 - 다음 -

계정만들기,그룹만들기,구성원 자격수정 체크 - 다음 - 마침

science도 마찬가지로 작업.

이렇게 위임받은 관리자는 해당 OU에서만 권한을 행세할 수 있다.

실습으로 만든 engineering, science OU 삭제

[ Windows 권한 ]

SID : Security identifier 보안 식별자

시스템이 계정/그룹을 식별할 때 사용

Windows 각 사용자나 작업그룹에 부여되는 고유 번호

계정에 대한 핵심 식별자는 SID이다

계정 생성 > 삭제 > 같은 이름으로 다시 생성해도 SID는 같지 않다.

SID 확인

1) whoami /user

2) AD 사용자 및 컴퓨터 (dsa.msc) > 보기 - 고급 체크 > 계정 속성 > 특성 편집기 탭 > objectSid 에서 Sid 확인

3) 레지스트리 HKLM\SOFTWARE/Microsoft/WindowsNT\CurrentVersion\ProfileList

cmd - whoami /user

사용자 정보

----------------

사용자 이름 SID

==================== ============================================

itbank\administrator S-1-5-21-3463155899-616625254-3153502233-500

S-1-5-21 = Windows

3463155899-616625254-3153502233 = Domain 번호(랜덤값)

500 = RID 값, 500번은 관리자계정, 1000번이상은 일반사용자 계정

Access Token

- SID 적용

사용자가 로그온 성공시 생성됨

사용자가 개체에 접근하거나 시스템 기능을 사용할 때 자격증명을 위하여 요구됨

도메인 : 한번의 Access Token으로 도메인의 모든 자원에 접속 가능

독립실행형 : 각 서버 접속시마다 Access Token 생성

각 자원들은 ACL 목록이 SID 와 Access Token의 SID를 비교하여 사용허가를 하게 된다.

authectication(인증) : 정당한 사용자인가

authorization(권한 부여) : authenticated된 사용자가 resource(폴더,파일)에 접근 가능/불가능

[ 공유의 종류 ]

단순 공유 (simple shared folder)

고급 공유 (advanced shared folder)

ACL(권한을 가진 사용자), ACE(ACL별 권한)

속성 > 공유 > 고급 공유

공유 이름 변경 가능

정확한 공유 권한 편집 가능

숨김 공유 (hide a shared folder)

공유명 뒹에 $를 붙이면 숨김 공유

접근시에 네트워크 장비 목록이나 폴더 목록X

직접 접근만 가능 > \\컴퓨터\공유이름$ 방식

실제 폴더 위치나 공유 폵더의 존재를 보안상 숨김

관리 공유라는 관리 목적의 공유도 존재

- 관리 공유

윈도우가 부팅되는 순간 공유

기본적으로 사용하고 있는 드라이브는 모두 공유

==Server 128 에서 작업

C드라이브에 단순 공유, 고급 공유, 숨김 공유 폴더 만들기

단순 공유폴더 - 우클릭 속성 - 공유 탭 - 공유 - Everyone 추가 - 공유 - 완료

고급 공유폴더 - 우클릭 속성 - 공유 탭 - 고급 공유 - 체크

공유 이름은 기본적으로 폴더이름으로 되어있지만 바꿔줄 수 있다.

HANN - 권한 - ACL에서 원하는 사용자를 제거하거나 추가할 수 있고,

ACE에서 원하는 권한을 부여할 수 있다.

모든권한과, 모든권한 아래의 권한 모든걸 주는 것의 차이.

모든권한 아래의 모든 권한을 주면 명시된 해당 권한들을 가지는 것이고

모든권한을 주면 ACL과 ACE까지 편집할 수 있는 권한을 주게된다.

- 적용 - 확인

숨김 공유 - 우클릭 속성 - 공유 탭 - 고급 공유 - 체크 - 공유 이름뒤에 $ : 숨김 공유$ - 적용 - 확인

==Client 200 에서 작업

실행창

- \\192.168.131.128

- \\server128

폴더 확인.

\\server128\숨김공유$

폴더 확인.

CLI로 공유

==Server128에서 작업

cmd - mkdir c:\sharecli - C드라이브가서 확인

cmd - net share [공유이름]=[실제폴더 경로] [/grant권한(read|change|full)]

net share share=c:\sharecli /grant:everyone,change /grant:administrators,full

net share - 공유 목록 확인

net share share - 상세정보

net share share /delete - 공유 삭제

rmdir c:\sharecli - 폴더삭제

----------------------------------------------------------

실습>

배치 파일로 작성

share11~15 계정 생성 > upn 지정, 암호 P@ssw0rd 설정

sharegroup 그룹 생성 > share11~13 구성원으로 가입

c:\share11 폴더 생성 후

- 공유 이름 share11으로 공유

- share11 사용자 읽기 권한

c:\share12 폴더 생성 후

- 공유 이름 share12으로 공유

- share12 사용자 변경 권한

c:\share13 폴더 생성 후

- 공유 이름 share13으로 공유

- share13 사용자 모든 권한

c:\sharegroup 폴더 생성 후

- 공유 이름 sharegroup으로 공유

- sharegroup 읽기 공유

- share14는 변경 권한

- share15는 모든 권한

REM 폴더생성

for /L %%N in (11,1,13) do mkdir c:\share%%N

mkdir c:\sharegroup

REM sharegroup 그룹 생성

dsadd group cn=sharegroup,dc=hann,dc=cloud

REM 사용자 생성

for /L %%N in (11,1,15) do dsadd user cn=share%%N,dc=hann,dc=cloud -pwd P@ssw0rd -upn share%%N@hann.cloud

REM 11~13 sharegroup그룹에 구성원으로 추가

for /L %%N in (11,1,13) do dsquery user -name share%%N | dsmod group cn=sharegroup,dc=hann,dc=cloud -addmbr

net share share11=c:\share11 /grant:share11,read

net share share12=c:\share12 /grant:share12,change

net share share13=c:\share13 /grant:share13,full

net share sharegroup1=c:\sharegroup /grant:sharegroup,read /grant:share14,change /grant:share15,full

pause

여기까지 Windows Server 2012 개체 관리2 에 대한 설명이 끝났다.

'Windows Server 2012' 카테고리의 다른 글

| Windows Server 2012 - GPO(Group Policy Object) (0) | 2020.03.27 |

|---|---|

| Windows Server 2012 - NTFS/DFS (0) | 2020.03.26 |

| Windows Server 2012 - 개체 관리1 (0) | 2020.03.24 |

| Windows Server 2012 - AD(Active Drectory)/Domain (0) | 2020.03.23 |

| Windows Server install (Windows Server 2012) (0) | 2020.03.23 |